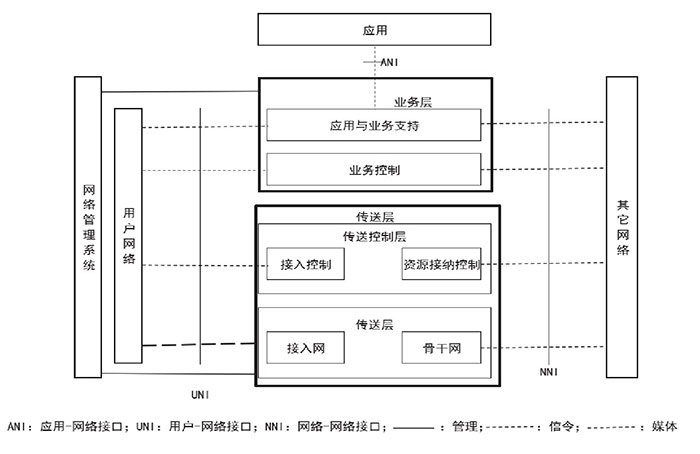

NGN的体系架构

和传统的网络系统一样,NGN也需要避免出现非授权用户访问网络设备上的资源、数据和其他用户的隐私信息。在X.805标准的指导下,对该网络可能遇到的威胁和自身的缺陷进行分析。其安全需求主要有:安全策略的需求、认证、授权、访问控制和审计需求;时间戳与时间源需求;资源可用性需求;系统完整性需求;操作、管理、维护和配置安全需求;身份和安全注册需求;通信和苏话剧安全需求;隐私保证需求、密匙管理需求、NAT/防火墙互连需求、安全保证需求、安全机制增强需求和安全管理需求。

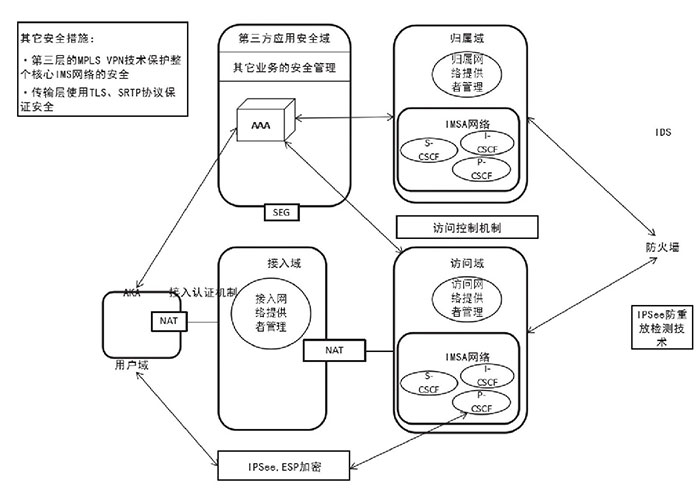

NGN的安全架构是以X.805安全体系架构为基础,结合IETF相关的安全协议而提出来的。所以,我们可以依照网络中的各种安全域,再结合具体的安全技术,来设计一个完整的NGN安全体系哦——域和域之前使用安全网关,各个不同的域内运用不同的安全策略,共同提高体系安全性。NNG安全构架如下:

NGN的安全架构

NGN网络的安全架构主要有以下几个方面:

第一,归属网络和访问网络中间的访问控制机制,可以由IDS和防火墙配合使用,再连接IPSec的防重播监测,共同防止非法用户的拒绝服务攻击。具体的访问机制可以IPv4+NAT的模式,并采用一定的防火墙穿越技术(TURN或STUN)。

第二,P-CSCF和UE之间采用网络层加密,并使用IPSec的封装安全载荷进行加密。网络层之间这种端到端的加密,允许用户报文在从源点到重点的传输过程中始终以秘文形式存在,节点不涉及任何解密工作,只负责转发操作。所以,用户的数据在整个传送的过程中都受到保护,而且各个报文都是用独立的加密系统。即使某个报文传输错误,也不会影响到后续报文。

第三,安全网关主要控制数据在防火墙和NAT服务器的出入,也具有数据过滤等其他安全功能。此外,安全网关还可以强化IMS域之间的安全策略,设置并维护IPSee安全关联。

第四,针对绕过P-CSCF对S-CSCF发送SZP消息和伪装P-CSCF的法用户,一般采用如下技术:如果UE不伪装成P-CSCF直接向S-CSCF发送SIP消息,可以对IMS核心设备引入第三层的 MPLS VPN技术,隔离UE和P-CSCF,隐藏IMS核心网络的路由新数据,实现UE无法与S-CSCF联系。如果UE伪装成P-CSCF,则可以将P-CSCF的身份标识存放在HSS数据库中,每次P-CSCF向S-CSCF发送SIP消息时,S-CSCF都向P-CSCF发送认证请求,验证合法后才能继续发送SIP消息。